Rivoluzione digitale e sicurezza informatica: quali sfide per le aziende?

La digitalizzazione dei processi aziendali è un fenomeno ormai imprescindibile per le imprese che vogliono rimanere competitive sul mercato e fornire un servizio sempre più efficiente e innovativo. Tecnologie come il cloud computing, l’Internet of Things e l’Intelligenza Artificiale contribuiscono alla crescita economica e al miglioramento della produttività delle aziende, ma allo stesso tempo aprono le porte a nuove minacce legate alla sicurezza informatica.

Per questo motivo, la cyber security, cioè la protezione dei sistemi informatici da attacchi esterni e interni che possono compromettere la disponibilità, riservatezza e integrità dei dati e degli asset informatici, è diventata una priorità per le imprese, che si trovano a dover gestire un ambiente tecnologico sempre più complesso e interconnesso. Oggi, infatti, non si può più pensare alla sicurezza informatica come un costo aggiuntivo, ma come un investimento necessario per la sopravvivenza dell’azienda.

Gli attacchi hacker e le violazioni dei dati sensibili possono causare alle imprese notevoli danni economici e reputazionali, con conseguenze disastrose per il business. Inoltre, le aziende devono anche fare i conti con la normativa europea in materia di protezione dei dati personali (GDPR), che prevede sanzioni pesanti in caso di data breach. È quindi fondamentale che le aziende si dotino di un sistema di cyber security robusto e in grado di rispondere alle sfide che la digital transformation, al netto dei suoi numerosi vantaggi, porta con sé.

Le attività dei cyber criminali sono sempre più sofisticate e, indipendentemente dalla dimensione e dal settore di appartenenza, tutte le aziende possono diventare un bersaglio. Ciò si evince anche dai dati del Rapporto Clusit 2023 da cui emerge che in Italia, dopo quello governativo (20% degli attacchi) il comparto manifatturiero (19%) è il più colpito da attività criminali informatiche. Il comparto dei servizi professionali e tecnico-scientifici vede il maggior incremento di incidenti gravi (+233,3%), seguito da manifatturiero (+191,7%), comparto IT (+100%) e settore militare (+65,2%).

Questi dati evidenziano come nessun settore possa sentirsi al sicuro e che la prevenzione dei rischi informatici deve essere un obiettivo primario per tutte le imprese.

È necessario un approccio integrato e multilivello, che comprenda non solo la tecnologia, ma anche le persone e i processi aziendali. In altre parole, occorre una vera e propria cultura della sicurezza informatica all’interno dell’organizzazione, che coinvolga tutti i dipendenti e promuova una costante attenzione alla cyber security lungo tutto il ciclo di vita dei dati e delle informazioni aziendali.

Serve un approccio human-centric alla cyber security

Il cambiamento che si sta verificando nelle organizzazioni va gestito con consapevolezza e responsabilità. Le aziende devono investire nella formazione dei dipendenti, nell’implementazione di procedure per la gestione dei dati sensibili e nella scelta di fornitori tecnologici affidabili e in grado di garantire un alto livello di sicurezza.

È importante che le imprese effettuino una valutazione dei rischi e realizzino un piano di gestione della sicurezza informatica, che comprenda misure preventive e reattive in caso di attacco. Un altro aspetto fondamentale è quello della compliance normativa: le aziende devono essere a conoscenza delle leggi e delle regolamentazioni in materia di cyber security e avere un sistema di monitoraggio costante per garantire il rispetto delle norme.

Secondo Gartner, tra le più importanti aziende di consulenza e ricerca tecnologica, per essere pronti ad affrontare le sfide della cybersecurity i responsabili della sicurezza devono tenere in considerazione un approccio human-centric.

Per creare programmi di cybersecurity efficaci i professionisti del settore Security and Risk Management (SRM) devono rivedere la distribuzione degli investimenti tra elementi tecnologici e umani, a favore di questi ultimi.

Secondo Richard Addiscott, Senior Director Analyst di Gartner, “un approccio alla cyber security incentrato sull’uomo è essenziale per ridurre i fallimenti della sicurezza. Concentrarsi sulle persone nella progettazione e nell’implementazione dei controlli, così come nelle comunicazioni aziendali e nella gestione dei talenti della cyber security, contribuirà a migliorare le decisioni sui rischi aziendali e la fidelizzazione del personale della cyber security”.

Quindi, per affrontare i rischi e sostenere un programma di sicurezza informatica resiliente, i professionisti SRM devono concentrarsi su tre ambiti chiave:

- il ruolo essenziale delle persone per il successo e la sostenibilità del programma di sicurezza;

- le capacità tecniche di sicurezza che forniscono maggiore visibilità e reattività nell’ecosistema digitale dell’organizzazione;

- la ristrutturazione del modo in cui la funzione di sicurezza opera per consentire l’agilità, senza compromettere la sicurezza.

I 9 trend per affrontare le sfide della sicurezza informatica

Le nove tendenze in ambito cyber security identificate da Gartner avranno un ampio impatto sulle tre aree illustrate nel paragrafo precedente.

Vediamo quali sono gli approcci alla sicurezza informatica che gli esperti di Gartner consigliano alle aziende per rispondere alle sfide attuali e future della cyber security.

1. Progettazione della sicurezza incentrata sull’uomo.

La progettazione della sicurezza incentrata sull’uomo dà priorità al ruolo dell’esperienza dei dipendenti nel ciclo di vita della gestione dei controlli. Entro il 2027, il 50% dei CISO (Chief Information Security Officer) delle grandi imprese adotterà pratiche di progettazione della sicurezza incentrate sulle persone per ridurre al minimo gli attriti indotti dalla cyber sicurezza e massimizzare l’adozione dei controlli.

2. Migliorare la gestione delle persone per la sostenibilità dei programmi di sicurezza.

In genere, i professionisti della cyber security sono concentrati sul miglioramento della tecnologia e dei processi che supportano i loro programmi, concentrandosi poco sulle persone artefici di questi cambiamenti. I CISO che adottano un approccio alla gestione dei talenti incentrato sulle persone per attrarli e trattenerli hanno registrato miglioramenti nella loro maturità funzionale e tecnica. Entro il 2026, Gartner prevede che il 60% delle organizzazioni passerà dalle assunzioni esterne alle “assunzioni silenziose” per affrontare le sfide sistemiche della cyber security e del reclutamento.

3. Trasformazione del modello operativo di cyber security per supportare la creazione di valore.

La tecnologia si sta spostando dalle funzioni IT centrali alle linee di business, alle funzioni aziendali, ai team di fusione e ai singoli dipendenti. Un’indagine di Gartner ha rilevato che il 41% dei dipendenti svolge un qualche tipo di lavoro tecnologico, una tendenza che si prevede continuerà a crescere nei prossimi cinque anni. I CISO devono quindi modificare il modello operativo della cyber security per integrare il modo in cui viene svolto il lavoro. Dal canto loro, i dipendenti devono sapere come bilanciare una serie di rischi, tra cui quelli finanziari, di reputazione, competitivi e legali. In altre parole, la cyber security deve essere collegata al valore aziendale, misurando e riportando i successi rispetto ai risultati e alle priorità aziendali.

4. Gestione dell’esposizione alle minacce.

La superficie di attacco informatico delle aziende moderne è sempre più ampia e i CISO devono riuscire a capire quanto l’azienda è esposta alle minacce informatiche, mettendo a punto programmi di gestione continua dell’esposizione alle minacce (Continuous Threat Exposure Management, CTEM). Gartner prevede che entro il 2026 le organizzazioni che daranno priorità agli investimenti in sicurezza sulla base di yali programmi subiranno due terzi di violazioni in meno.

5. Gestione delle identità (Identity Fabric Immunity).

La fragilità dell’infrastruttura di identità è causata da elementi incompleti, mal configurati o vulnerabili. Entro il 2027, i principi di identity fabric immunity impediranno l‘85% dei nuovi attacchi, riducendo dell’80% l’impatto finanziario delle violazioni.

6. Convalida della sicurezza informatica.

La convalida della sicurezza informatica riunisce le tecniche, i processi e gli strumenti utilizzati per convalidare il modo in cui i potenziali aggressori sfruttano l’esposizione a una minaccia identificata. Gli strumenti necessari per la convalida della cyber security stanno facendo progressi significativi per automatizzare gli aspetti ripetibili e prevedibili delle valutazioni, consentendo di effettuare benchmark regolari delle tecniche di attacco, dei controlli di sicurezza e dei processi. Entro il 2026, oltre il 40% delle organizzazioni, tra cui due terzi delle medie imprese, si affiderà a piattaforme consolidate per eseguire valutazioni di convalida della sicurezza informatica.

7. Consolidamento della piattaforma di cyber security.

Poiché le organizzazioni cercano di semplificare le operazioni, i fornitori stanno consolidando le piattaforme attorno a uno o più domini principali della cyber security. Ad esempio, i servizi di sicurezza delle identità possono essere offerti attraverso una piattaforma comune che combina funzionalità di governance, accesso privilegiato e gestione degli accessi. I responsabili SRM devono inventariare continuamente i controlli di sicurezza per capire dove esistono sovrapposizioni e ridurre la ridondanza attraverso piattaforme consolidate.

8. Composable Businesses necessitano di Composable Security.

Le organizzazioni devono passare da sistemi monolitici a funzionalità modulari nelle loro applicazioni per rispondere ai cambiamenti aziendali. La composable security è un approccio in cui i controlli di cyber security sono integrati in modelli architetturali e quindi applicati a livello modulare in implementazioni tecnologiche composite. Entro il 2027, oltre il 50% delle applicazioni aziendali principali sarà realizzato con un’architettura composita, il che richiede un nuovo approccio alla protezione di tali applicazioni.

9. I Cda devono ampliare le loro competenze in materia di cyber security.

La maggiore attenzione dei consigli di amministrazione verso la cyber security deve includere maggiori responsabilità per i membri del consiglio nelle loro attività di governance. I responsabili della sicurezza informatica devono fornire ai Cda relazioni che dimostrino l’impatto dei programmi di cyber security sugli obiettivi dell’organizzazione.

CyberExpert: la soluzione Namirial per la cyber sicurezza

Una strategia di cyber security è essenziale per proteggere un’organizzazione da eventuali minacce informatiche e deve basarsi sul giusto set di strumenti e processi per rilevare, classificare e mitigare in modo proattivo le minacce informatiche.

Namirial, da sempre impegnata sul fronte della sicurezza informatica, negli ultimi anni ha incrementato significativamente gli investimenti in ricerca e sviluppo nel settore della cyber security.

Sfruttando il proprio know how e la sua esperienza nel settore, Namirial ha realizzato l’innovativa piattaforma digitale CyberExpert che esegue la scansione delle minacce informatiche al fine di consentire una corretta valutazione del rischio e attivare, di conseguenza, le contromisure idonee. Il tutto operando esclusivamente dall’esterno, senza la necessità di installare alcun software. Inoltre, l’utilizzo è reso sicuro grazie all’accesso con SPID.

I risultati delle analisi sono fondamentali perché misurano l’efficacia dei sistemi di sicurezza, ne evidenziano le lacune e permettono di dare la giusta priorità agli investimenti nel campo della cyber security.

Ecco quali sono i principali vantaggi di CyberExpert:

- Nessun software da installare: CyberExpert è una piattaforma web pronta all’uso, che fa risparmiare tempo e spese per investimenti.

- Semplicità di utilizzo: si attiva la piattaforma usando il proprio SPID, si inseriscono i dati richiesti (indirizzo IP pubblico, email, dominio, indirizzo web) e si pianifica l’analisi. Il report viene inviato direttamente all’indirizzo email inserito.

- Report intuitivi: i report generati da Cyber Expert sono di facile comprensione, evidenziano le vulnerabilità rilevate, segnalano la presenza di malware, se ci sono stati data breach o se ci sono propri dati nel deep web, forniscono indicazioni per mettere in atto azioni di contrasto.

- API disponibili: i rivenditori possono integrare Cyber Expert nel proprio shop online attraverso le API di Namirial, in modo che i clienti possano accedere alla piattaforma direttamente dal loro sito web.

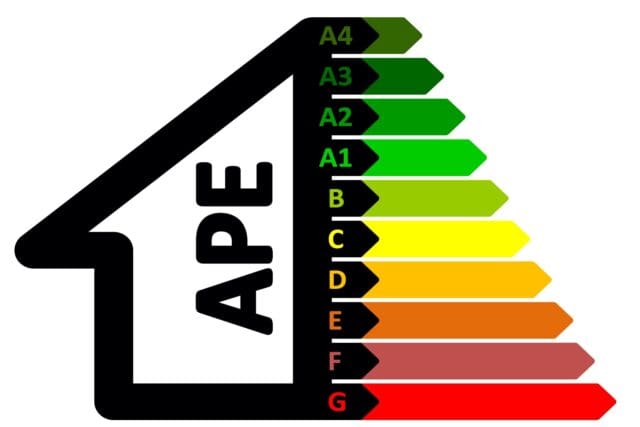

- Compliance normativa: CyberExpert di Namirial permette alle PMI di rispettare a pieno il regolamento generale sulla protezione dei dati dell’Unione Europea, meglio noto come GDPR.

– «Il software CyberExpert di Namirial permette di eseguire la scansione delle minacce informatiche a cui è esposta la tua organizzazione. Scopri maggiori informazioni»