di Pierluigi Paganini*

Negli ultimi anni l’uso illecito dei certificati digitali è in crescente aumento. Criminali informatici e agenzie di intelligence hanno spesso usato i certificati digitali per perpetrare crimini o per attività di sorveglianza.

I principali abusi di certificati digitali sono classificabili nelle seguenti categorie: attacchi Man in the middle (MITM), attacchi basati su malware firmati digitalmente, uso di malware per installare certificati illegittimi, rilascio di certificati impropri da parte di una Certification Authority (CA).

Attacchi Man in the middle (MITM)

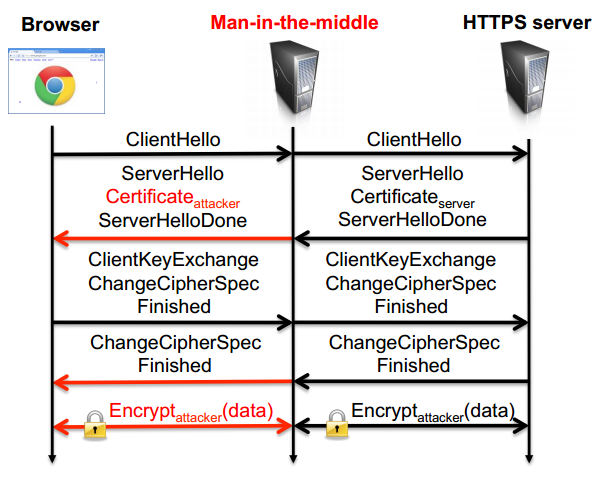

I certificati digitali sono usati per intercettare il traffico SSL/TLS. Solitamente questi attacchi sfruttano la mancanza di controlli rigorosi da parte delle applicazioni client, quando accedono a un servizio remoto esposto da un server che presenta all’utente un certificato SSL/TLS firmato da una Certification Authority fidata.

L’uso di certificati SSL consente di fornire agli utenti di un sito web la garanzia sulla sicurezza delle connessioni. La visita di un sito web sicuro è spesso associata alla presenza di un lucchetto nella barra degli indirizzi.

Prima che l’icona del lucchetto sia visibile nella barra degli indirizzi, il sito web al quale accediamo presenta un certificato digitale firmato da una CA che riconosciamo valida. Il certificato attesta l’identità del sito e fornisce informazioni sul protocollo di cifratura usato per la connessione.

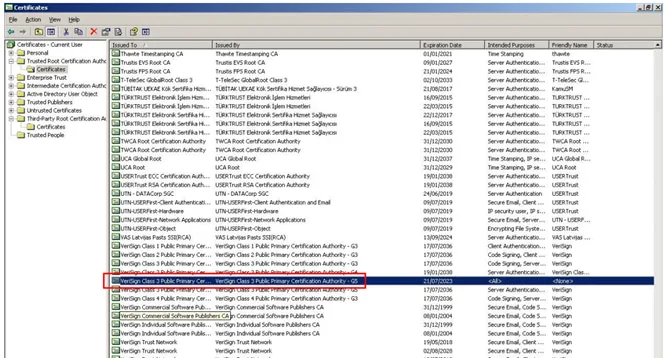

Tuttavia, potrebbe capitare che il browser web, causa mancanza di appropriati controlli, accetti certificati emessi da una terza CA che, seppur attendibile, sia diversa da quella attesa. Ciò significa che a un attaccante che riesca a ottenere un certificato di un’altra CA valida, basterà mettere in piedi un sito clone di quello che intende attaccare e presentare all’utente che lo visita un certificato come quello pocanzi descritto. In questo modo il malintenzionato potrà raggirare l’utente e fargli credere che è sul sito sicuro che intendeva visitare.

Attacchi informatici con malware firmati digitalmente

La pratica di firmare digitalmente un codice malevolo è estremamente diffusa. Ciò consente al malintenzionato di far eseguire un malware su una macchina, aumentando quindi le possibilità di elusione dei sistemi di difesa.

Allo scopo si è soliti usare certificati digitali rubati e associati a un’entità riconosciuta attendibile. Una volta che la chiave privata associata a tale entità è compromessa, potrebbe essere usata per firmare il codice sorgente da impiegare in un attacco informatico.

Con questo trucco, un utente malintenzionato può installare sul Pc della vittima componenti software (ad esempio driver, aggiornamenti software) che richiedono che il codice sorgente sia firmato per la loro installazione/esecuzione.

A tal proposito, uno dei casi di cronaca più popolari riguarda la violazione di dati subita dalla società di sicurezza Bit9. Gli aggressori hanno rubato uno dei certificati della società e lo hanno usato per firmare codice malevolo impiegato in successivi attacchi. Il certificato in questione è stato usato per firmare un’applet Java malevola, che sfruttava una falla nel browser delle vittime che accedevano ad alcuni siti web.

Uso di malware per installare certificati digitali illegittimi

Un attaccante potrebbe anche usare un malware per installare certificati illegittimi sulla macchina delle vittime. Un trojan, ad esempio, potrebbe operare sulla macchina delle vittime come un proxy locale per cui transita tutto il traffico SSL/TLS.

In tal caso, quindi, l’uso illecito dei certificati digitali installati potrebbe consentire agli aggressori di intercettare tale flusso di informazioni senza attivare alcun allarme.

L’installazione di un falso certificato di una CA su un sistema compromesso potrebbe quindi consentire agli aggressori di organizzare una campagna di phishing. Questa indirizza le vittime su un sito malevolo, che tuttavia appare legittimo proprio per l’uso del protocollo SSL/TLS basato sui certificati installati.

Rilascio certificati impropri da Certification Authority

Una CA potrebbe emettere per errore un certificato “improprio”, che potrebbe essere usato in un attacco informatico.

In uno dei casi più eclatanti, ad esempio, la CA DigiCert ha erroneamente rilasciato un certificato a una società inesistente. Tale certificato digitale è stato poi usato per firmare malware poi impiegato in attacchi informatici.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli EsteriMembro Gruppo Threat Landscape Stakeholder Group ENISACollaboratore SIPAF presso il Mef