In questo articolo vediamo, in particolare, cosa bisogna fare se un algoritmo SHA-1 viene deprecato.

di Pierluigi Paganini*

Attualmente molti siti web utilizzano i certificati digitali firmati usando algoritmi basati sull’hash SHA-1.

La scelta di utilizzare tali algoritmi è dettata dal voler assicurare l’integrità del certificato nel processo di firma. Un algoritmo imperfetto, infatti, permetterebbe a un utente malintenzionato di usare i certificati in modo fraudolento.

In passato gli attacchi di collisione all’algoritmo di hash MD5 hanno causato il proliferarsi di certificati fraudolenti e gli esperti della sicurezza vogliono evitare che tali episodi possano verificarsi anche per lo SHA-1.

Algoritmo SHA-1 deprecato, la posizione di Microsoft

La vulnerabilità dell’hash SHA-1 ad attacchi di collisione ha spinto i principali service provider a eliminare gradualmente il supporto a tale algoritmo. Nel 2012 gli esperti dimostrarono come esso fosse violabile e nel novembre 2013 Microsoft annunciò che dopo il 2016 i certificati SHA-1 sarebbero stati eliminati.

“Collision attacks against SHA-1 are too affordable for us to consider it safe for the public web PKI. We can only expect that attacks will get cheaper”, si legge in una dichiarazione ufficiale di Google sull’argomento.

Algoritmo SHA-1 deprecato, i requisiti minimi di CA/Browser Forum

L’uso dello SHA-1 è stato deprecato a partire dal 2011, quando la CA/Browser Forum, consorzio di aziende di servizi web e autorità di certificazione, ha cooperato per stabilire i requisiti di sicurezza di base per i certificati SSL pubblicando il Baseline Requirements for SSL. Tali requisiti raccomandavano la migrazione al più presto dallo SHA-1 a tutte le CA, a cui seguirono anche altri settori e industrie, come il NIST, che nel 2010 deprecò l’uso governativo dello SHA -1.

Algoritmo SHA-1 deprecato, i dati di SSL Pulse

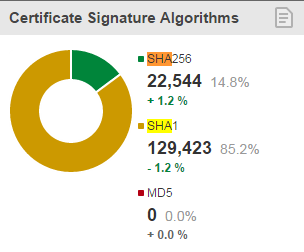

Per avere un’idea precisa dell’impatto che ha avuto tale decisione, analizziamo i dati forniti dal SSL Pulse, che conferma che a settembre del 2014 solo il 14,8% dei siti utilizza i certificati con l’hash SHA256.

“A collision attack is therefore well within the range of what an organized crime syndicate can practically budget by 2018, and a university research project by 2021.” said the expert Bruce Schneier.

La posizione di Google

La decisione di Microsoft è condivisa da alti colossi IT, come Mozilla e Google. Il popolare motore di ricerca, infatti, penalizzerà i siti web che usano i certificati SHA-1 che scadranno dal 2016 in poi.

Tutte le Autorità di Certificazione e i siti web dovranno aggiornare i loro certificati digitali e migrare su algoritmi di firma diversi dallo SHA-1. Valide alternative potrebbero essere lo SHA -256, SHA -384 o SHA-512.

“Sites with end-entity certificates that expire between 1 January 2016 and 31 December 2016 (inclusive), and which include a SHA-1-based signature as part of the certificate chain, will be treated as “secure, but with minor errors”. Sites with end-entity certificates that expire on or after 1 January 2017, and which include a SHA-1-based signature as part of the certificate chain, will be treated as “affirmatively insecure”. Sub resources from such domain will be treated as “active mixed content”. The current visual display for “affirmatively insecure” is a lock with a red X, and a red strike-through text treatment in the URL scheme”. afferma il post “Gradually sunsetting SHA-1” pubblicato sul blog di Google il 5 settembre 2014.

La posizione di Mozilla

Mozilla ha espresso la sua posizione sull’accettazione dei certificati SHA-1; in particolare, la sezione 8 del Mozilla’s CA Certificate Maintenance Policy afferma:

“We consider the following algorithms and key sizes to be acceptable and supported in Mozilla products: SHA-1 (until a practical collision attack against SHA-1 certificates is imminent) …” NIST Guidance recommended that SHA-1 certificates should not be trusted beyond 2014. However, there are still many Web sites that are using SSL certificates with SHA-1 based signatures, so we agree with the positions of Microsoft and Google that SHA-1 certificates should not be issued after January 1, 2016, or trusted after January 1, 2017. In particular, CAs should not be issuing new SHA-1 certificates for SSL and Code Signing, and should be migrating their customers off of SHA-1 intermediate and end-entity certificates. If a CA still needs to issue SHA-1 certificates for compatibility reasons, then those SHA-1 certificates should expire before January 2017. More information is available in Mozilla’s list of Potentially Problematic CA Practices”.

Algoritmo SHA-1 deprecato, alcune raccomandazioni

Per allinearsi con i suggerimenti forniti dal NIST e dalle più grandi aziende di IT, sono utili le seguenti raccomandazioni.

♦ In ambienti complessi, è opportuno censire tutti i certificati digitali esistenti. Tale compito potrebbe essere svolto automaticamente con strumenti specifici che, in particolare, effettuano la scansione dell’intera rete aziendale.

♦ Sostituire i certificati SHA-1 che hanno una scadenza successiva al 2015. Una buona politica potrebbe essere, ad esempio, quella di iniziare dal sito più importante per il business dell’azienda e passare successivamente a quelli con certificati che scadranno dopo il 2016.

♦ Valutare quali piattaforme server potrebbero non essere in grado di supportare l’algoritmo SHA-256 o superiori (come Windows Server 2003). Tali sistemi potrebbero richiedere un aggiornamento o un’attività di patching.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli Esteri Membro Gruppo Threat Landscape Stakeholder Group ENISA Collaboratore SIPAF presso il Mef