di Pierluigi Paganini*

Di recente si è parlato di end-to-end encryption (o crittografia end-to-end) in concomitanza degli attacchi terroristici compiuti dai militanti dell’ISIS.

In questo articolo vediamo cos’è, come funziona e perché rappresenta un ostacolo per le attività investigative.

Cosa significa end-to-end encryption

Con il termine end-to-end encryption (E2EE) si indica una modalità di comunicazione sicura tra due interlocutori, svolta attraverso un mezzo che per definizione è insicuro, come ad esempio una connessione Internet.

Il termine è spesso usato anche per indicare l’archiviazione sicura di dati protetti da cifratura, in un sopporto insicuro (untrusted) fornito da terze parti, come ad esempio un cloud storage.

Come funziona la crittografia end-to-end

Nell’implementazione di sistemi end-to-end encryption, le chiavi crittografiche sono memorizzate e gestite direttamente dagli interlocutori della comunicazione. Tipicamente sono archiviate direttamente nei computer o nei dispositivi mobili che usano applicazioni basate su crittografia E2EE.

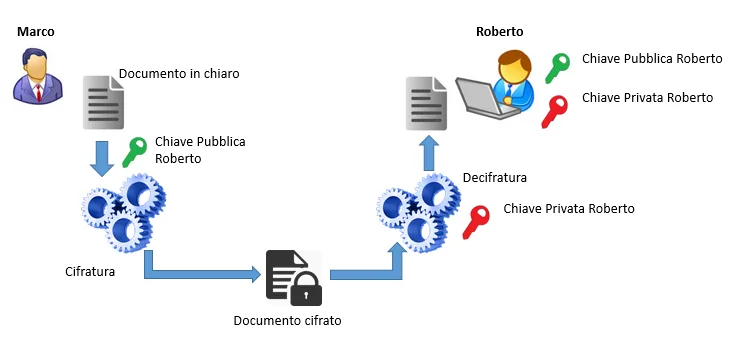

Va detto che il riferimento è a processi di cifratura a chiave asimmetrica, in cui ciascun interlocutore ha una coppia di chiavi, una pubblica e l’altra privata.

L’applicazione in uso all’utente genera tale coppia di chiavi. Mentre la chiave privata resterà sul dispositivo dell’utente, che la userà per decifrare i messaggi ricevuti, la chiave pubblica è condivisa con l’interlocutore, che la userà per crittografare i dati da inviare.

I messaggi crittografati con tale schema possono essere decifrati solo dall’utente in possesso della chiave privata, accoppiata alla chiave pubblica usata per la cifratura.

Perché la E2EE ostacola le forze dell’ordine

Che la E2EE venga usata per le comunicazioni o per l’archiviazione dei dati, in entrambi i casi il fornitore di terze parti (un service provider o un cloud storage provider) non ha accesso alle informazioni scambiate o memorizzate dagli utenti e cifrate con le chiavi in loro possesso.

Ciò significa che, analogamente, nemmeno le forze dell’ordine, pur avendo accesso ai server del service provider o del cloud storage provider, potranno avere accesso per fini investigativi ai dati scambiati o archiviati.

I processi di cifratura end-to-end encryption garantiscono, quindi, integrità dell’informazione e confidenzialità dei dati trattati, consentendo l’accesso solo a soggetti autorizzati.

Secondo molti esperti, questa modalità di cifratura dei dati rappresenterebbe un ostacolo insormontabile per le investigazioni condotte dalle agenzie di intelligence per l’identificazione di cellule terroristiche sparse nel mondo.

Nel corso di un’audizione al Senato tenutasi la scorsa settimana, il direttore dell’FBI James Comey ha chiesto alle aziende IT che attualmente forniscono servizi agli utenti protetti da cifratura end-to-end di rivedere “il loro modello di business” e smettere di fornire tale modalità di protezione dei dati.

Quali sono i sistemi di end-to-end encryption più diffusi

Il sistema di crittografia end-to-end più popolare è il Pretty good privacy (o PGP), sviluppato da Phil Zimmermann nel 1991.

Il PGP permette di scambiare messaggi di posta elettronica in totale sicurezza, certi che solo il destinatario possa leggerli.

Quali servizi usano l’end-to-end encryption

Servizi estremamente popolari come WhatsApp, Telegram, TextSecure oppure Mailvelope implementano la cifratura E2EE. Ai dati scambiati attraverso questi software, quindi, non potranno avere accesso né la polizia né eventuali malintenzionati.

Tuttavia, bisogna aggiungere che la end-to-end encryption non mette completamente al riparo da attacchi informatici. Un attaccante potrebbe compromettere uno degli end-point della comunicazione e rubare le chiavi memorizzate localmente. In questo scenario, quindi, l’attaccante sarà in grado di decifrare i dati inviati all’utente.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli EsteriMembro Gruppo Threat Landscape Stakeholder Group ENISACollaboratore SIPAF presso il Mef