di Pierluigi Paganini*

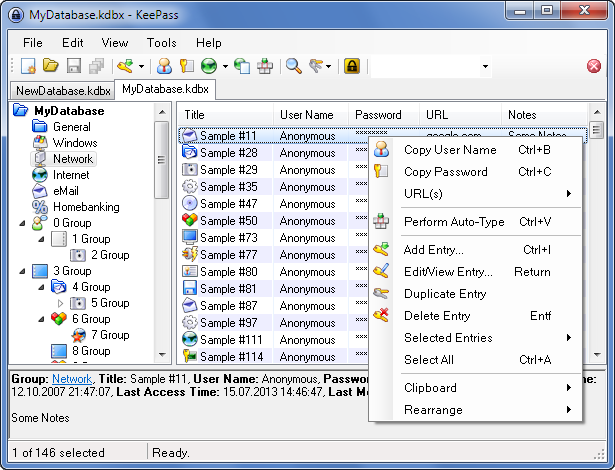

Oggi voglio introdurvi un interessante tool di recente uscita chiamato KeeFarce, capace di decifrare in maniera silente i dati memorizzati nel database del popolare KeePass password manager e trascriverli in un file esterno.

Abbiamo discusso molte volte della necessità di adottare password robuste e differenti per ciascun servizio web cui accediamo. In questo modo possiamo ridurre la nostra superficie di attacco e limitare i rischi di una violazione di dati.

Con il crescere del numero di servizi risulta complesso ricordare password robuste per ciascuno di essi. Per questo motivo gli esperti suggeriscono l’uso di password manager, come il popolare KeePass password manager.

Quanto ci protegge un password manager

L’adozione di un password manager ci mette al riparo da qualunque evento avverso? Assolutamente no, anzi. Qualora il sistema che esegue il password manager sia compromesso da un malware, l’attaccante potrebbe, compromettendo l’applicazione di password manager, accedere a tutte le password in essa memorizzate. Proprio quanto consente di fare KeeFarce.

Username, password e note che avete archiviato nel password manager potrebbero essere quindi accedute con grande facilità da un attaccante.

In quali condizioni è possibile?

È sufficiente che un hacker riesca a eseguire il tool KeeFarce su un computer in cui un ignaro utente è loggato e sta accedendo al database del password manager.

In questa condizione il tool KeeFarce è in in grado di estrarre tutte le informazioni cifrate presenti nel DB e decriptarle.

Immaginate cosa potrebbe fare un malintenzionato con un tool simile una volta compromesso il computer di un amministratore di rete.

Come fa KeeFarce a estrarre i dati dal password manager

L’applicazione usa un meccanismo noto come DLL injection, ovvero è in grado di iniettare il codice di una libreria dinamica nel software del password manager.

Per quale motivo? La libreria iniettata è in grado di invocare una funzione esistente nel password manager per l’export dei dati in chiaro in un file CSV format.

La pratica del DLL injection è molto comune in ambito sviluppo delle applicazioni. Con questa metodica è possibile far interagire due distinti programmi. Il rovescio della medaglia è che può essere usata anche per fini malevoli.

KeeFarce funziona per estrarre informazioni dalle versioni KeePass 2.28, 2.29 e 2.30 in esecuzione su macchine Windows 8.1 (32 e 64 bit), ma potrebbe funzionare anche su macchine più vecchie di Windows.

L’esistenza di tool come KeeFarce deve farci riflettere. Proprio attraverso meccanismi di DLL injection si potrebbero compromettere altre applicazioni in uso per la protezione delle password. Occhio all’igiene delle vostre macchine e all’adozione di comportamenti in rete che non vi espongano a rischio infezioni.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli EsteriMembro Gruppo Threat Landscape Stakeholder Group ENISACollaboratore SIPAF presso il Mef