di Pierluigi Paganini*

POODLE è la nuova falla nel protocollo SSLv3, identificata da un gruppo di esperti, che ha definito una metodica di attacco che consente di decifrare comunicazioni cifrate.

SSLv3 è la terza versione del protocollo Secure Sockets Layer (SSL), uno dei più utilizzati in rete, ma che sta creando apprensione agli esperti di tutto il mondo.

Poodle: cosa hanno scoperto i ricercatori di Google

Un gruppo di ricercatori di Google, Bodo Möller, Thai Duong, e Krzysztof Kotowicz, ha scoperto la falla nella versione SSLv3, documentando una modalità di attacco definita POODLE (Padding Oracle On Downgraded Legacy Encryption) che è in grado di sfruttarla.

Secondo i ricercatori, già noti agli esperti di sicurezza per aver individuato in passato bug simili e aver descritto le metodiche di attacco note come BEAST (2011) e CRIME (2012), un attaccante potrebbe sfruttare l’attacco POODLE per intercettare il traffico dati da una connessione protetta, mediante la popolare tecnica del Man-In-The-Middle.

Il problema risiede nel fatto che la maggior parte dei web server e dei browser continua a supportare il protocollo SSLv3 per stabilire una connessione sicura, sebbene tale protocollo sia stato da tempo soppiantato dal protocollo Transport Layer Security (TLS).

Quanto è diffuso il protocollo SSLv3

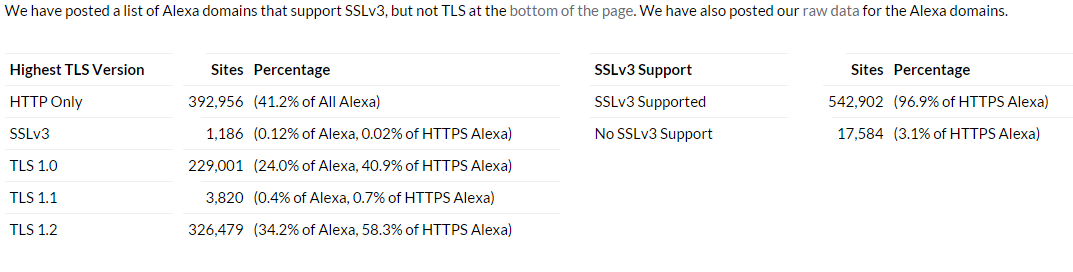

Per comprendere quanto sia diffuso il supporto al protocollo SSLv3 di seguito riportiamo una statistica relativa ai principali domini censiti da Alexa, pubblicati su Zmap.

Tecnicamente la metodica di attacco POODLE sfrutta l’assenza di validazione dei messaggi pervenuti attraverso i canali sicure stabiliti mediante protocollo SSLv3. Questa circostanza consente a un attaccante di decifrare l’intero traffico protetto, una volta ricostruiti i cookie di sessione utilizzati dalla vittima.

Il tipico scenario di attacco è quello in cui un attaccante mette in piedi un Wi-Fi hotspot malevolo per ricostruire i session cookie utilizzati dagli ignari utenti e decifrare il traffico protetto da e verso essi.

Altro possibile scenario è quello in cui un Internet Service Provider utilizzi la tecnica per accedere al traffico privato dei propri utenti perché richiestogli da un Governo o dalle forze dell’ordine.

Fortunatamente, il protocollo TLS 1.0 e le sue versioni più recenti non risultano vulnerabili, in quanto eseguono una validazione più robusta dei dati inviati con i messaggi sui canali protetti. Va precisato che non sono disponibili fix per il protocollo SSLv3. Si consideri, inoltre, che software che lo implementano, come Internet Explorer 6 su Windows XP, non sono più supportati e quindi risultano vulnerabili all’attacco POODLE.

Gli esperti di sicurezza non hanno dubbi: disabilitare il supporto a SSLv3 è l’unico modo di mettere a riparo server e browser dal POODLE attack. Alcuni hosting provider, come CloudFlare, hanno annunciato che in risposta alla nuova vulnerabilità scoperta, disabiliteranno di default il supporto al protocollo.

*Pierluigi Paganini

Membro Gruppo di Lavoro Cyber G7 2017 presso Ministero degli Esteri Membro Gruppo Threat Landscape Stakeholder Group ENISA Collaboratore SIPAF presso il Mef