In questo articolo ci occupiamo di HSM Hardware Security Module, spiegando cos’è, in quali ambiti viene usato, quali sono le sue caratteristiche principali e quali sono gli scenari attuali e futuri connessi al suo impiego.

HSM Hardware Security Module, cos’è

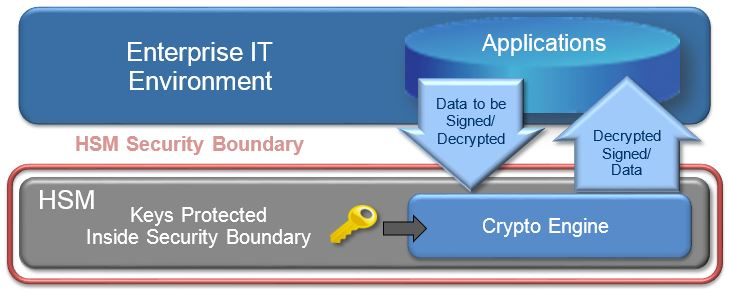

L’HSM, acronimo di Hardware Security Module (modulo di sicurezza hardware), è un dispositivo fisico di elaborazione atto a generare, proteggere, conservare, gestire e revocare chiavi digitali per l’autenticazione forte.

A tale scopo è dotato di uno o più processori crittografici, progettati per proteggere l’intero ciclo di vita di una chiave crittografica, usata per consentire o meno l’accesso a informazioni digitali.

Generalmente questi moduli possono essere schede interne o dispositivi esterni che si collegano direttamente a un computer o a un server di rete.

HSM Hardware Security Module, quando si usa

In ambito PKI, gli HSM possono essere usati da Certification Authorities (CA) e Registration Authorities (RA) per generare, gestire e conservare le coppie di chiavi crittografiche.

I sistemi di pagamento con carta in ambito bancario sono un altro campo di applicazione degli HSM. Pur non essendo complessi come quelli usati dalle CA e nelle PKI, hanno caratteristiche operative e di sicurezza che giustificano l’uso degli HSM su terminali POS e ATM. Ad esempio, quando si usa la carta di credito o debito all’HSM è demandata la cifratura del PIN, tramite generazione di chiavi.

Altri ambiti di utilizzo includono la fatturazione elettronica, la sicurezza nelle transazioni finanziarie, l’autenticazione dei pagamenti online, i passaporti elettronici, la certificazione della proprietà intellettuale.

Così come l’uso della crittografia per proteggere la riservatezza delle informazioni digitalizzate ha registrato un forte aumento, in parte guidato da regolamenti governativi e richieste di settore, allo stesso modo si è registrato un aumento anche della richiesta di HSM da parte del mercato.

HSM Hardware Security Module, caratteristiche principali

Analizziamo alcune caratteristiche che rendono gli HSM appetibili.

Completezza

Gli HSM sono soluzioni complete per elaborazione crittografica, generazione e memorizzazione delle chiavi. Essendo realizzate ad hoc, includono un pacchetto integrato di hardware e firmware.

Prestazioni

La crittografia richiede molte risorse e provoca latenza nelle applicazioni. Gli HSM hanno il vantaggio di essere ottimizzati per ridurre la latenza e aumentare l’efficienza del processo crittografico.

Conformità normativa

Poiché un HSM deve preservare l’integrità delle chiavi private in una PKI, deve aderire ai principali standard operativi e di sicurezza definiti da organismi di terze parti, come Federal Information Processing Standard (FIPS) e Common Criteria.

Gestione centralizzata

Con l’HSM le chiavi sono memorizzate in una singola unità. Ciò snellisce la gestione dell’infrastruttura e del ciclo di vita delle chiavi (in particolare rotazione e revoca) e consente un livello adeguato di protezione delle chiavi.

Protezione a livelli

L’HSM protegge le chiavi crittografiche per garantire riservatezza alle informazioni. Per illustrare come ciò avviene, vediamo i passi che un utente malintenzionato dovrebbe eseguire per riuscire a rubare le chiavi:

♦ ottenere l’accesso all’ambiente dove l’HSM è installato;

♦ individuare e rubare il dispositivo HSM, generalmente posto in un data center protetto;

♦ aprire il dispositivo senza danneggiarlo, rimuovendo le etichette a prova di manomissione che molti HSM utilizzano;

♦ decodificare la chiave sulla memoria flash del dispositivo.

I server general-purpose non offrono garanzie in casi simili. Gli HSM, invece, posseggono meccanismi di controllo per monitorare il sistema, come log e alert. Hanno anche caratteristiche per l’anti-manomissione (anti-tampering) che, ad esempio, attivano la cancellazione delle chiavi violate.

Backup e Restore

Gli HSM devono assicurare il backup delle chiavi gestite. Poiché fanno parte di infrastrutture critiche, come PKI od online banking, è preferibile che siano montati in cluster, per ottenere un sistema ad alta affidabilità.

HSM, scenari attuali e futuri

Con l’incremento nell’uso della crittografia aumenterà anche la necessità di gestire le chiavi con maggiore flessibilità ed efficacia. Elenchiamo di seguito alcune tecnologie che incrementeranno l’uso degli HSM per la gestione del ciclo di vita delle chiavi crittografiche.

Cloud Computing: gli HSM saranno usati per salvaguardare le chiavi con gli stessi attributi dinamici e di virtualizzazione dei sistemi cloud.

Cryptography-as-a-service: gli HSM diventeranno elementi essenziali di un’infrastruttura che fornirà a chi ne farà richiesta il servizio di crittografia. Gli utenti beneficeranno delle chiavi crittografiche senza dover installare nessun hardware o software. Sarà l’HSM ad alimentare i servizi di crittografia, anche per le applicazioni che ne faranno richiesta.

Crittografia a curva ellittica (ECC): fornisce lo stesso livello di sicurezza delle PKI, ma con una chiave di dimensioni ridotte. Ad esempio, il grado di sicurezza raggiunto con un chiave RSA a 2048 bit può essere realizzato con una chiave a curva ellittica di 224 bit, quasi 10 volte più piccola. Le dimensioni ridotte della chiave ECC si traducono in requisiti ridotti per l’immagazzinamento, minore richiesta di larghezza di banda e memoria, operazioni crittografiche più veloci.

Per far fronte a requisiti di conformità attuali ed emergenti, nonché alla crescente minaccia di violazioni di sicurezza, in tutto il mondo imprese di diversi settori ed enti governativi hanno impiegato un sistema HSM. L’HSM fornisce impareggiabili benefici di sicurezza, offre un sistema centralizzato per la gestione del ciclo di vita delle chiavi crittografiche, un’elaborazione crittografica scalabile, robusti meccanismi di backup e ripristino.

Poiché le imprese e le amministrazioni cercano di sfruttare questi punti di forza, che si traducono in una più sicura amministrazione di infrastrutture critiche, si farà sempre più affidamento sugli HSM, sia contro le minacce in continua evoluzione, sia per sfruttare le opportunità emergenti dettate dal progresso tecnologico.