Portale Servizi Lavoro: novità sull’utilizzo dello SPID

Indice dei contenuti

Sistema Pubblico d’Identità Digitale: che cos’è e a cosa serve lo SPID?

Il Sistema Pubblico d’Identità Digitale, meglio noto come SPID, è lo strumento di identificazione che permette a cittadini e imprese di accedere ai servizi online della Pubblica Amministrazione e dei privati aderenti attraverso una credenziale unica che si attiva una sola volta ed è sempre valida.

Infatti, cittadini, imprese e professionisti non dovranno più gestire credenziali diverse a seconda del servizio che vogliono utilizzare e possono:

- Contare su sistemi di identificazione unici e sicuri che tutelano la privacy dei dati personali;

- Accedere ai servizi pubblici digitali italiani, dei Paesi membri dell’Unione Europea e ad alcuni servizi erogati da privati.

L’identità SPID è composta da una coppia di credenziali (username e password), strettamente personali, che hanno caratteristiche differenti in base al livello di sicurezza richiesto per accedere al servizio:

- Primo livello: permette di accedere ai servizi online attraverso un nome utente e una password scelti dall’utente;

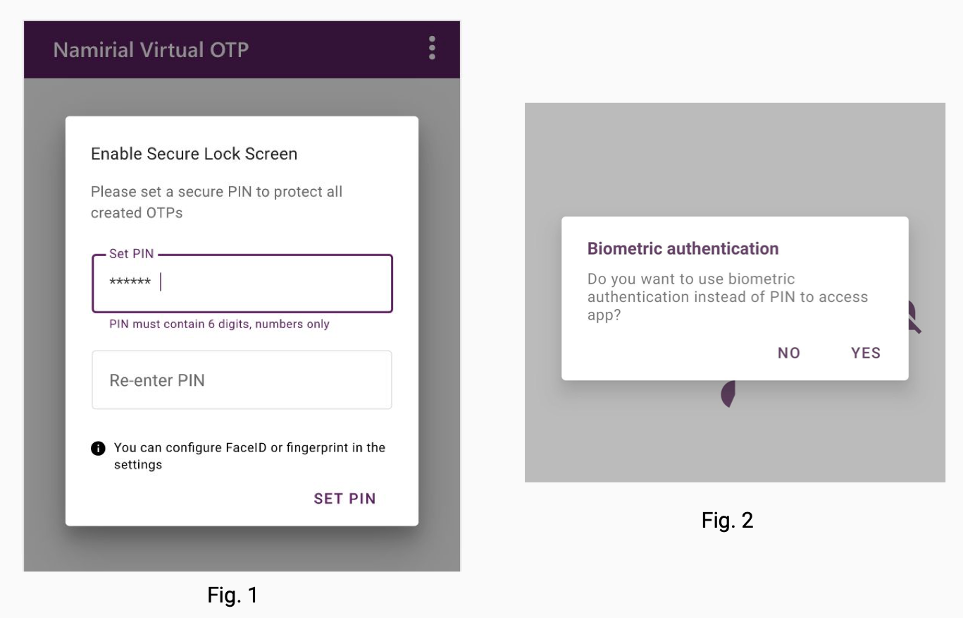

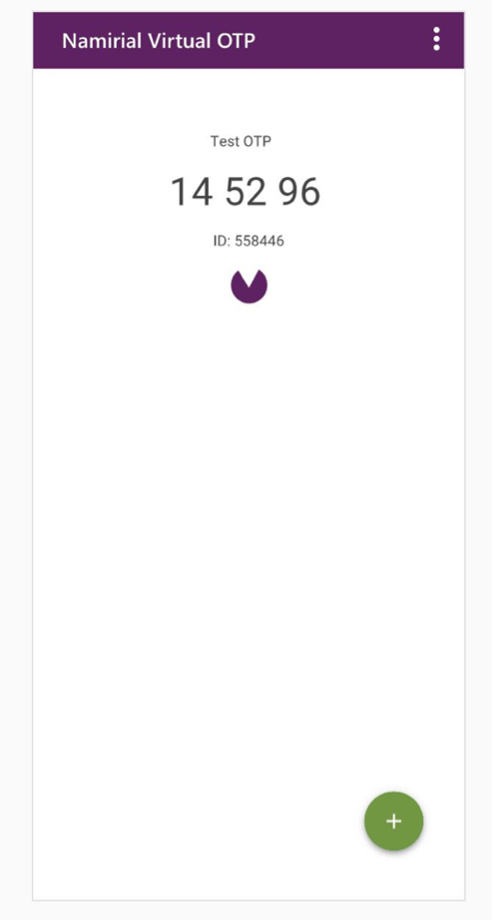

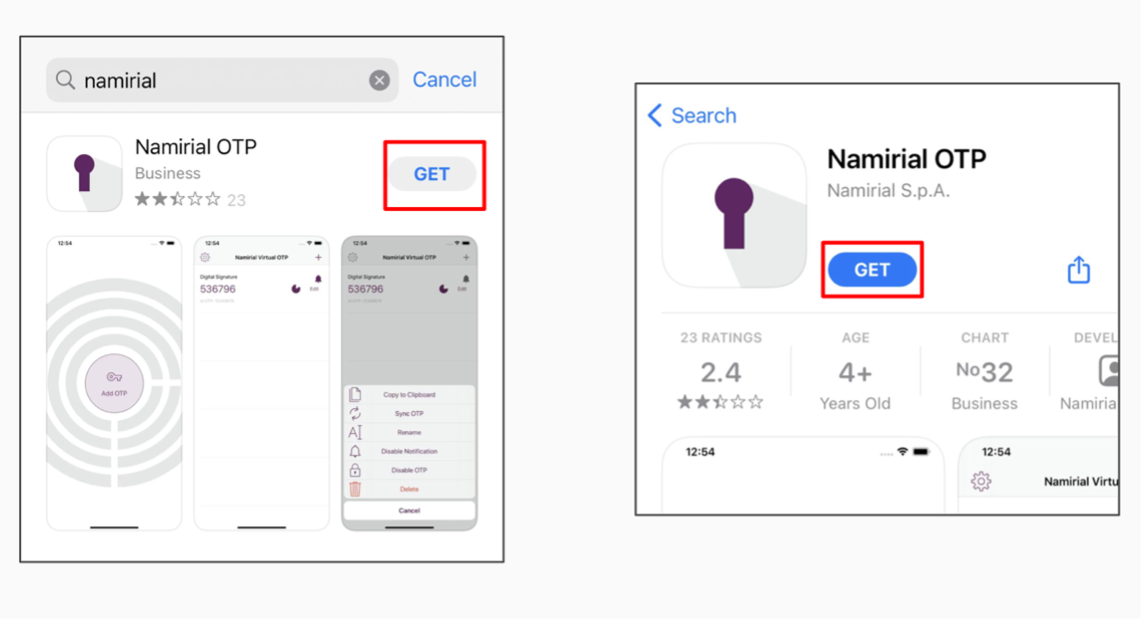

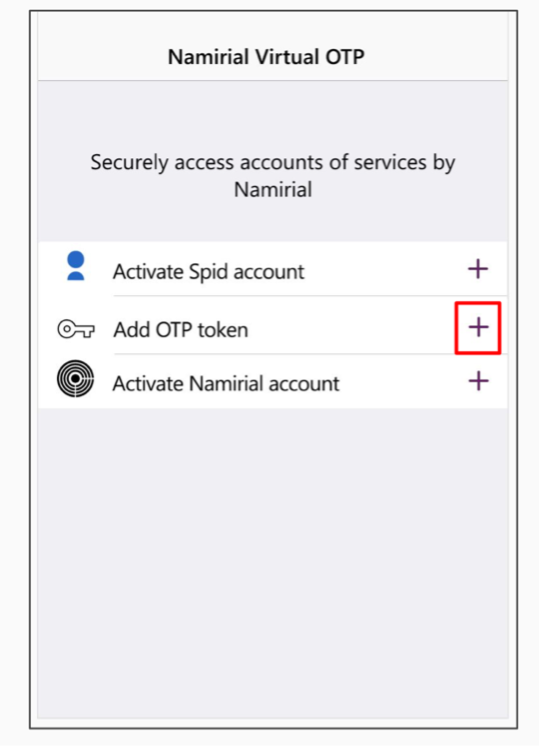

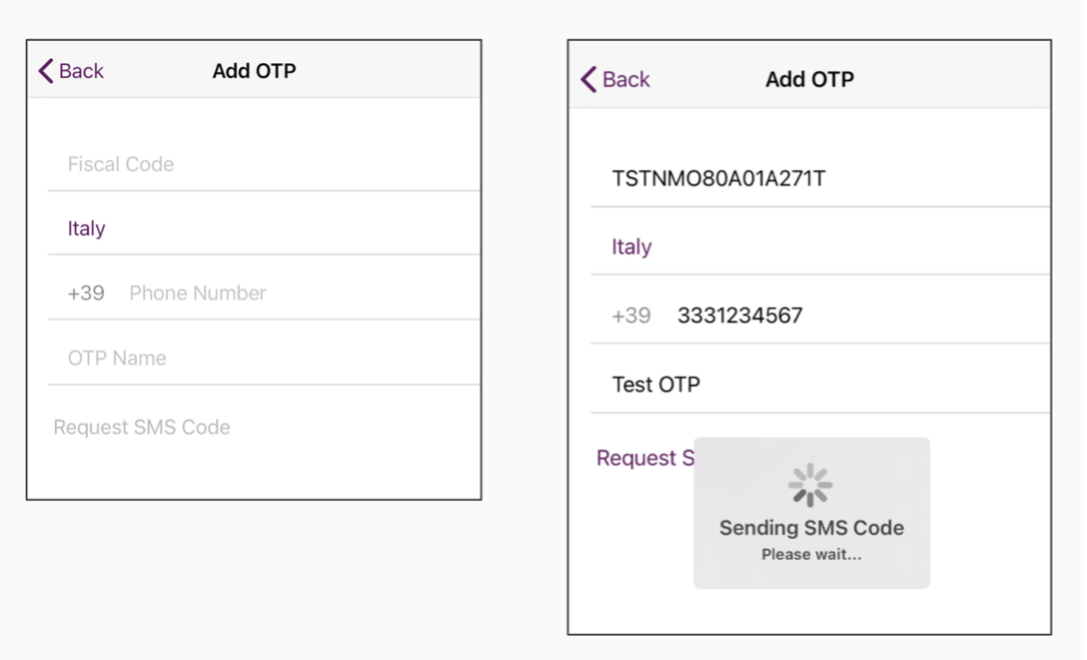

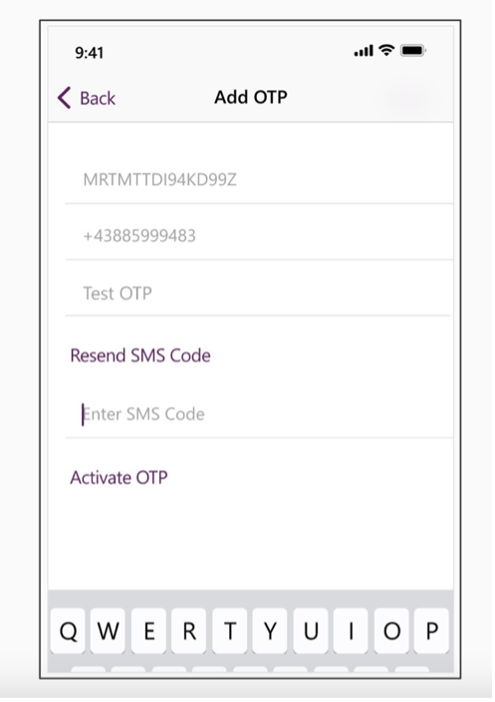

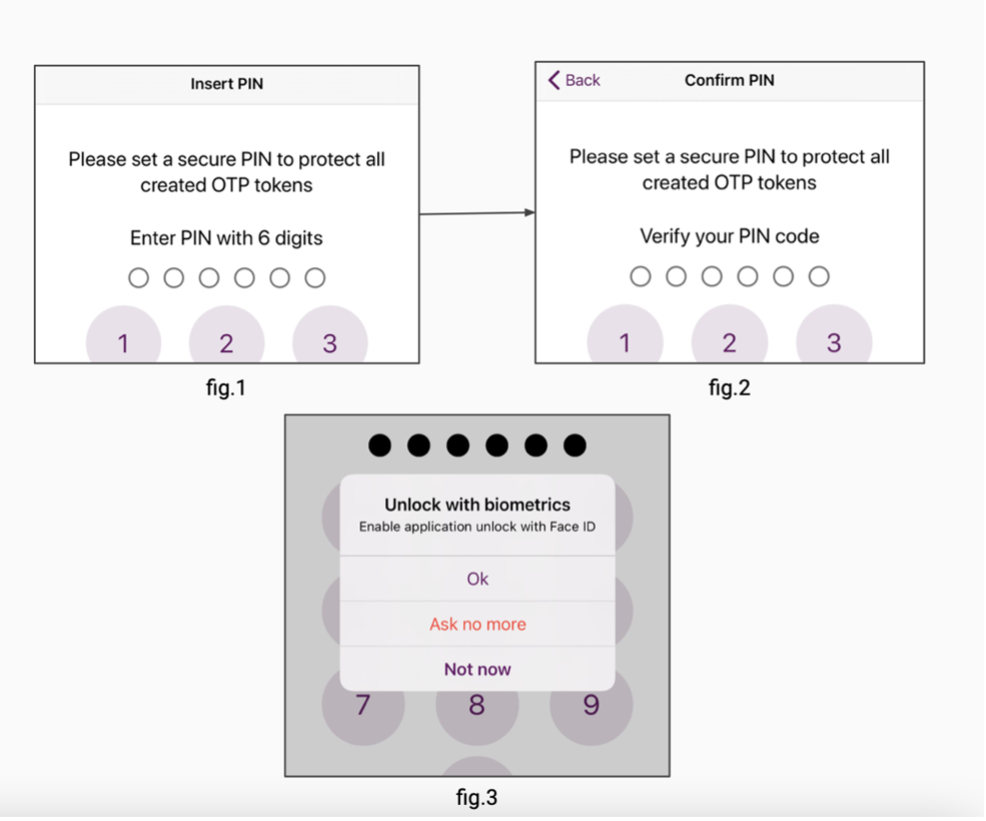

- Secondo livello: permette l’accesso con nome utente e password più un codice temporaneo di accesso OTP (One Time Password), fornito tramite SMS o app;

- Terzo livello: prevede l’utilizzo di ulteriori soluzioni di sicurezza e di eventuali dispositivi fisici, come ad esempio una smart card, che vengono erogati dal gestore dell’identità.

Come richiedere lo SPID?

Istituito nel 2014, previsto dal Codice dell’Amministrazione digitale (art. 64) e attivo dal 2016, il Sistema Pubblico di Identità Digitale è gestito da AgID (Agenzia per l’Italia Digitale) con il coordinamento del Dipartimento per la Trasformazione digitale.

Lo SPID ha lo stesso valore di un documento d’identità nello svolgimento di pratiche amministrative online ed è uno strumento semplice e sicuro che si può utilizzare da qualsiasi dispositivo: computer, tablet e smartphone ogni volta che, su un sito o un’App di servizi, compare il pulsante “Entra con SPID”.

Il processo di identificazione è assicurato da protocolli stabiliti da AgID a cui gli Identity Provider (IdP), ossia i gestori delle identità digitali, devono aderire rispettando la privacy. Inoltre, i dati personali comunicati non possono essere utilizzati per scopi commerciali e non possono essere utilizzati e ceduti a terze parti senza l’autorizzazione dell’utente.

Come si ottengono le credenziali? Per ottenere le credenziali SPID bisogna rivolgersi a uno degli Identity Provider accreditati dall’Agenzia per l’Italia Digitale (AgID). Una volta scelto quello che più si adatta alle proprie esigenze basta registrarsi sul sito del gestore d’identità in pochi e semplici passaggi:

- Inserire i dati anagrafici;

- Creare le proprie credenziali SPID;

- Effettuare il riconoscimento scegliendo tra le modalità offerte dal gestore:

- Via webcam, con un operatore messo a disposizione dal gestore dell’identità̀ o con un selfie audio-video, insieme al versamento di una somma simbolica tramite bonifico bancario come ulteriore strumento di verifica della propria identità̀;

- Con la Carta d’Identità Elettronica (CIE) o il passaporto elettronico, identificandosi attraverso le app dei gestori, scaricabili dai principali app store;

- Con la CIE, la Carta Nazionale dei Servizi (CNS), la tessera sanitaria (TS), o con la firma digitale grazie all’ausilio di un lettore (per esempio, la smart card) e del relativo pin.

In alternativa, il riconoscimento può avvenire anche di persona, recandosi presso gli uffici dei gestori dell’identità digitale.

Identità digitale professionale: cosa sono elDup PF e elDup PG?

Le Linee guida per il rilascio delle identità digitali per uso professionale sono state pubblicate il 6 novembre 2019 dall’AgID con determina n.318/2019.

L’identità digitale SPID per uso professionale, o SPID professionale, prende il nome di elDup e si divide in:

- elDup ad uso professionale per persona fisica (elDup PF): è lo SPID riservato ai liberi professionisti. L’elDup PF è l’identità̀ digitale che contiene gli attributi della persona fisica a cui sono state rilasciate le credenziali di autenticazione (nome, cognome, codice fiscale, etc);

- elDup ad uso professionale per persona giuridica (elDup PG): è lo SPID rilasciato alla persona fisica che opera per conto di una persona giuridica. L’elDup PG è l’identità̀ digitale che contiene gli attributi della persona giuridica e della persona fisica cui sono state rilasciate le credenziali di autenticazione.

SPID e Portale Servizi Lavoro: cosa cambia dal 7 luglio 2021?

Il Ministero del Lavoro e delle Politiche Sociali, attraverso un comunicato sul proprio sito, ha reso noto che dal 7 luglio 2021 cambiano le modalità di sicurezza per accedere al Portale Servizi Lavoro: nell’ambito delle operazioni svolte con il Sistema Pubblico di Identità Digitale, infatti, è previsto il passaggio al livello 2 di sicurezza con l’obiettivo di rafforzare ulteriormente le tutele verso gli utenti.

Che cosa significa? In pratica, a partire dal 7 luglio 2021 l’accesso ai servizi attraverso le credenziali (nome utente e una password) dello SPID di livello 1, sarà rafforzato dalla generazione di un codice temporaneo di accesso (OTP – One Time Password) inviato all’utente tramite SMS o attraverso l’App del gestore che ha rilasciato lo SPID.

Si tratta di una nuova tappa nel percorso sempre più digitale del Ministero del Lavoro e delle Politiche Sociali, all’insegna della sicurezza e dell’innovazione nei servizi, con l’obiettivo di facilitare le interazioni tra Ministero, cittadini, lavoratori e imprese.

SPID Personale e Professionale: le soluzioni Namirial

Con Namirial, Identity Provider accreditato per il rilascio dell’identità digitale, richiedere e ottenere le proprie credenziali SPID è facile e veloce.

Namirial ID è la soluzione perfetta per chi vuole attivare lo SPID per sé o desidera aiutare una persona anziana, disabile o con oggettive difficoltà nell’utilizzo dei sistemi di videoconferenza. Infatti, grazie al servizio servizio SPID personale con assistenza offerto da Namirial, è possibile avere accanto una persona di fiducia durante l’iter per ottenere la propria utenza SPID.

Lo SPID Professionale, invece, è una particolare tipologia (Tipo 3) di Sistema Pubblico di Identità Digitale, pensato per permettere ai Professionisti di accedere ai servizi della Pubblica Amministrazione e degli Enti privati aderenti. Questo servizio può essere acquistato sia da chi è già in possesso di uno SPID Personale Namirial, sia da chi non lo è (oppure ha uno SPID rilasciato da un altro Identity Provider).

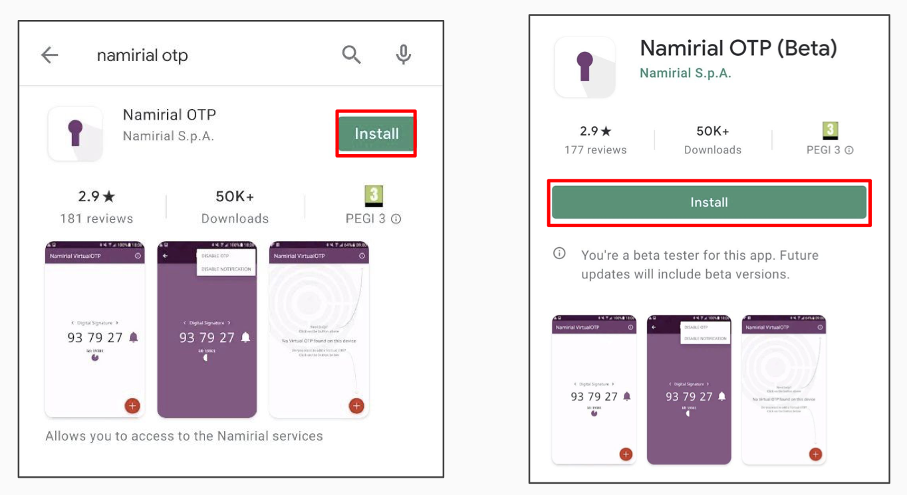

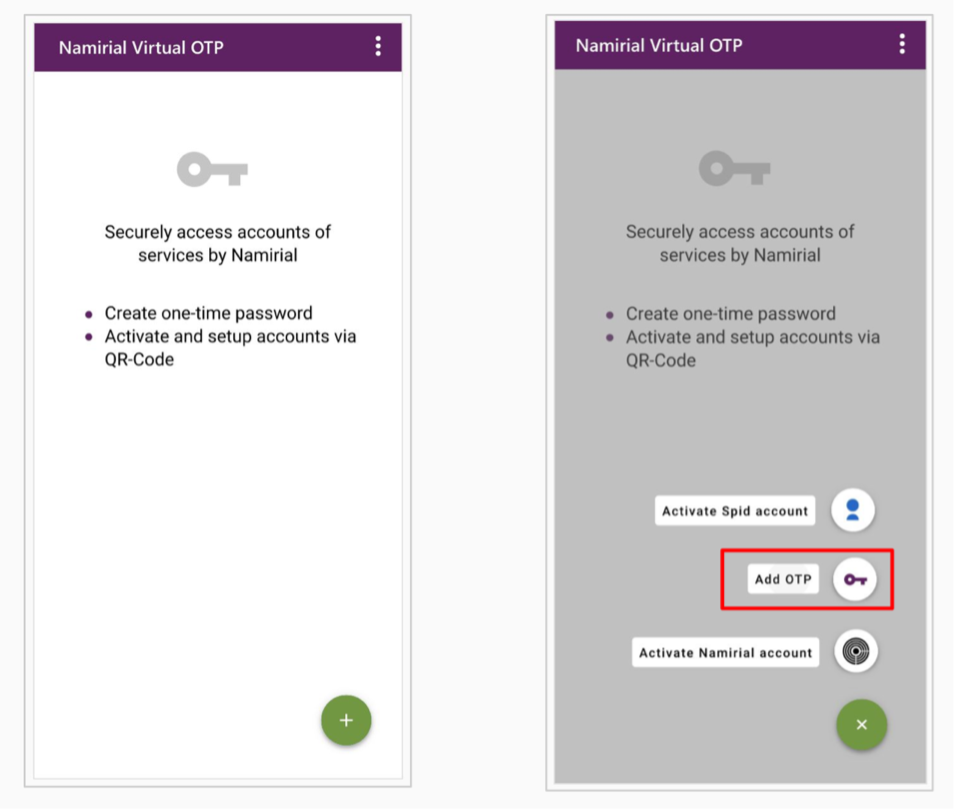

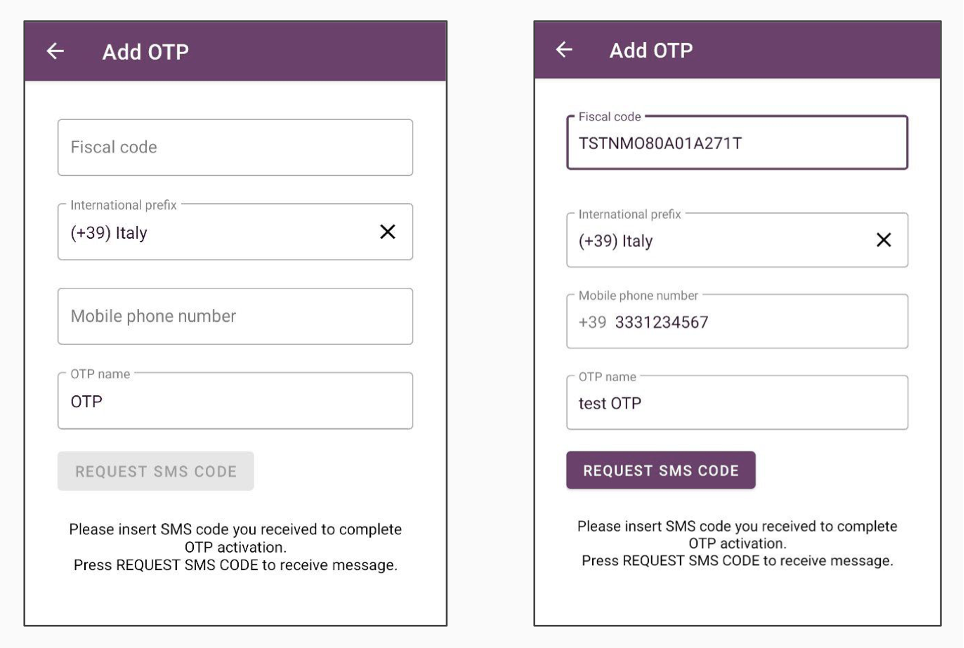

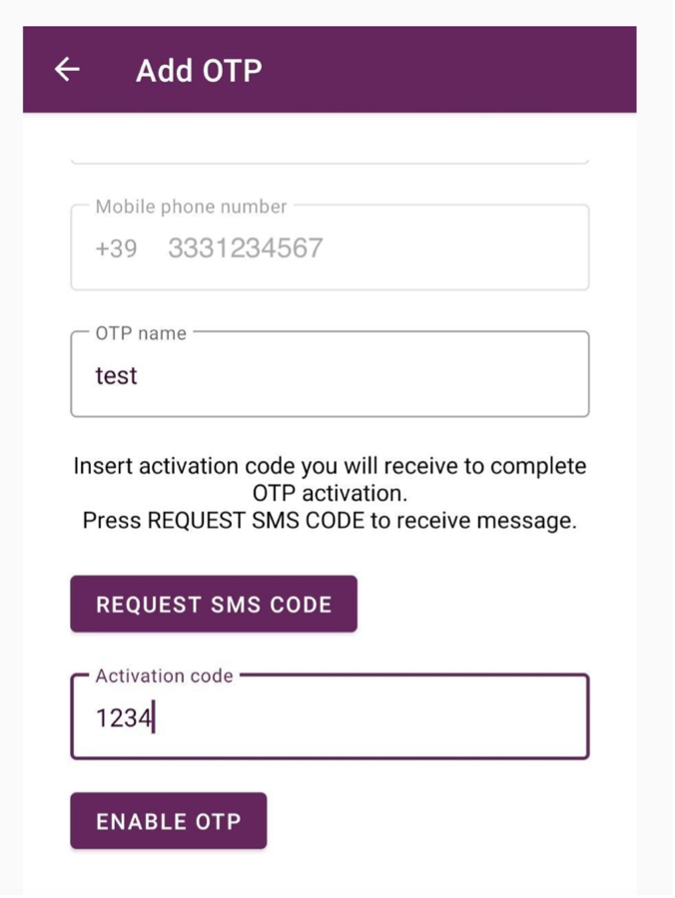

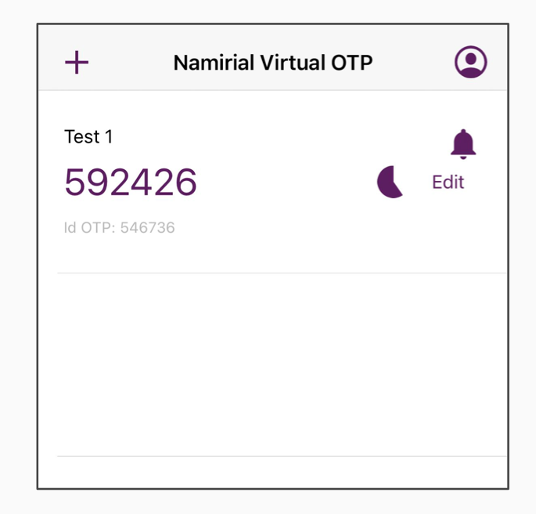

Namirial ID consente l’autenticazione di livello 1 (user e password) e di livello 2 (OTP via App o SMS).

Ecco quali sono le caratteristiche e i costi delle soluzioni Namirial:

- SPID Personale: è possibile attivare SPID Personale gratuitamente se hai CIE/CNS con PIN e lettore smart card o un certificato di Firma Digitale;

- SPID Personale con Video Identificazione: è possibile attivare SPID 24 ore su 24, anche sabato e domenica. È sufficiente una connessione a internet, lo smartphone o una webcam, un documento di riconoscimento e la tessera sanitaria. Il costo del servizio di video-identificazione è di 19,90 € + IVA;

- SPID per i Professionisti: SPID Professionale di Tipo 3 è l’identità digitale necessaria per accedere ai servizi professionali in cui è necessario conoscere l’appartenenza di un professionista (ad esempio: il soggetto è un avvocato o un medico). È riservato a tutti i liberi professionisti e/o Partite IVA e può essere utilizzato per gestire i rapporti della propria attività sia con i clienti che con gli Enti pubblici o privati. La procedura di attivazione permette di attivare il nuovo SPID Professionale (Video Identificazione inclusa nel prezzo) o di aggiornare uno SPID Personale attivato in precedenza con Namirial. Lo SPID Professionale ha la durata di uno o due anni dall’attivazione in base al numero di anni che si sceglie di acquistare. Alla scadenza, se l’utente decide di non rinnovarlo, lo SPID Professionale tornerà ad essere uno SPID Personale di Tipo 1. Il prezzo annuale per lo SPID Professionale è di 35,00 euro, mentre per due anni il prezzo è di 70,00 € + IVA.