Firma digitale e firma elettronica semplice: ecco tutte le differenze

Indice dei contenuti

Che cos’è la firma digitale?

La dematerializzazione dei documenti cartacei e la diffusione di nuovi strumenti informatici, come la firma digitale, hanno semplificato i rapporti tra Pubblica Amministrazione, imprese e privati cittadini, rendendo i flussi di lavoro più rapidi ed efficienti con un conseguente risparmio di tempo e denaro.

In particolare, la firma digitale consente di firmare in pochi secondi qualsiasi documento (ad esempio: contratti, bilanci, atti amministrativi, visure camerali, fatture eccetera) direttamente da pc o smartphone, garantendo l’autenticità, il non ripudio è l’integrità del messaggio.

In altre parole, questo tipo di firma è l’equivalente informatico di una firma autografa apposta su carta e di fatto ha il suo stesso valore legale: infatti, l’apposizione della firma digitale garantisce l’identità del sottoscrittore, la provenienza del documento e l’inalterabilità delle informazioni in esso contenute.

Nell’ordinamento giuridico italiano la firma digitale è regolata dal Codice dell’amministrazione digitale (CAD) che la definisce “un particolare tipo di firma elettronica avanzata basata su un sistema crittografato, che consente al titolare e al destinatario di rendere manifesta e di verificare la provenienza e l’integrità di un contratto/documento informatico”.

L’adozione delle nuove tecnologie e la digitalizzazione dei processi di firma favorisce il totale abbandono della carta, garantisce una maggiore sicurezza e tracciabilità dei dati, ottimizza la gestione documentale, incrementa la produttività e snellisce i rapporti tra fornitori e clienti favorendo una più rapida condivisione dei documenti in formato digitale.

Firma elettronica semplice e firma digitale: caratteristiche e differenze

La Firma Digitale è una tipologia di firma elettronica qualificata (FEQ) prevista solo in Italia e regolamentata dal CAD e non deve essere confusa con la firma elettronica semplice.

Per meglio comprendere le differenze tra la firma digitale e la firma elettronica semplice si deve fare riferimento al Regolamento UE n° 910/2014 sull’identità digitale, noto con l’acronimo eIDAS (electronic IDentification Authentication and Signature), che stabilisce la non discriminazione dei documenti elettronici rispetto ai documenti cartacei e spiega le caratteristiche delle due tipologie di sottoscrizione elettronica:

- Firma elettronica semplice (FES): il regolamento elDAS la descrive come un “insieme di dati in forma elettronica, acclusi oppure connessi tramite associazione logica ad altri dati elettronici e utilizzati dal firmatario per firmare”.È considerata la tipologia di firma più comune nonché la più “debole” in ambito informatico perché non prevede l’uso di strumenti in grado di garantire l’autenticità e l’integrità del documento firmato: infatti, il valore probatorio del documento su cui è apposta la firma elettronica semplice può essere determinato solo da un giudice. Esempi di firma elettronica semplice sono il PIN del Bancomat e la combinazione username e password della propria casella di posta elettronica;

- Firma elettronica qualificata (FEQ): la FEQ è un particolare tipo di firma elettronica avanzata (FEA) che possiede le seguenti caratteristiche:

- Deve essere connessa unicamente al firmatario;

- Deve essere idonea a identificare il firmatario;

- Deve essere creata mediante dati per la creazione di una firma elettronica che il firmatario può, con un elevato livello di sicurezza, utilizzare sotto il proprio esclusivo controllo;

- Deve essere collegata ai dati sottoscritti in modo da consentire l’identificazione di ogni successiva modifica di tali dati;

- È creata su un dispositivo qualificato per la creazione di una firma elettronica;

- È basata su un certificato elettronico qualificato;

- Ha effetto giuridico equivalente a quello di una firma autografa.

L’articolo 24 del CAD stabilisce che la firma digitale deve riferirsi in maniera univoca ad un solo soggetto ed al documento o all’insieme di documenti cui è apposta o associata. L’apposizione di tale firma sostituisce l’apposizione di sigilli, punzoni, timbri, contrassegni e marchi di qualsiasi genere ad ogni fine previsto dalla normativa vigente.

Inoltre, al comma 3 dello stesso articolo, si legge che “Per la generazione della firma digitale deve adoperarsi un certificato qualificato che, al momento della sottoscrizione, non risulti scaduto di validità ovvero non risulti revocato o sospeso”

FES e FEQ: come si utilizzano?

Il processo di digital transformation e l’integrazione delle tecnologie digitali in ogni aspetto della società implicano l’uso di particolari strumenti che abilitano i processi di firma elettronica.

In base alle norme previste dal Regolamento elDAS e dal Codice dell’Amministrazione Digitale per utilizzare la firma elettronica semplice è necessario il codice PIN o una combinazione username e password, mentre per sottoscrivere un documento con la firma digitale bisogna adoperare un kit composto da un supporto fisico, come una business key o una smart card con apposito lettore, contenente i certificati di firma.

Il kit può essere rilasciato solo da uno degli enti certificatori accreditati presso l’Agenzia per l’Italia Digitale (AgID) mentre i titolari di impresa possono rivolgersi anche alla Camera di Commercio di competenza territoriale.

Le soluzioni Namirial per la firma digitale

L’Agenzia per l’Italia digitale (AgID) specifica che per dotarsi di un dispositivo di firma digitale è necessario rivolgersi ai prestatori di servizi fiduciari accreditati, soggetti pubblici o privati che, sotto la vigilanza di AgID, emettono certificati qualificati (per la firma digitale) e certificati di autenticazione (per le carte nazionali dei servizi).

Namirial è uno dei prestatori di servizi fiduciari attivi in Italia e offre diverse soluzioni per la firma digitale:

- Firma Digitale Usa Getta: utilizza un particolare certificato qualificato denominato Disposable caratterizzato dalla durata non superiore a 60 minuti. Con il servizio di Firma Digitale Usa e Getta è possibile sottoscrivere on-line un documento PDF o un file XML di dimensione non superiore a 10MB. I formati di firma supportati sono PAdES, CAdES e XAdES. Le tipologie di file al momento supportati sono .pdf e .xml.

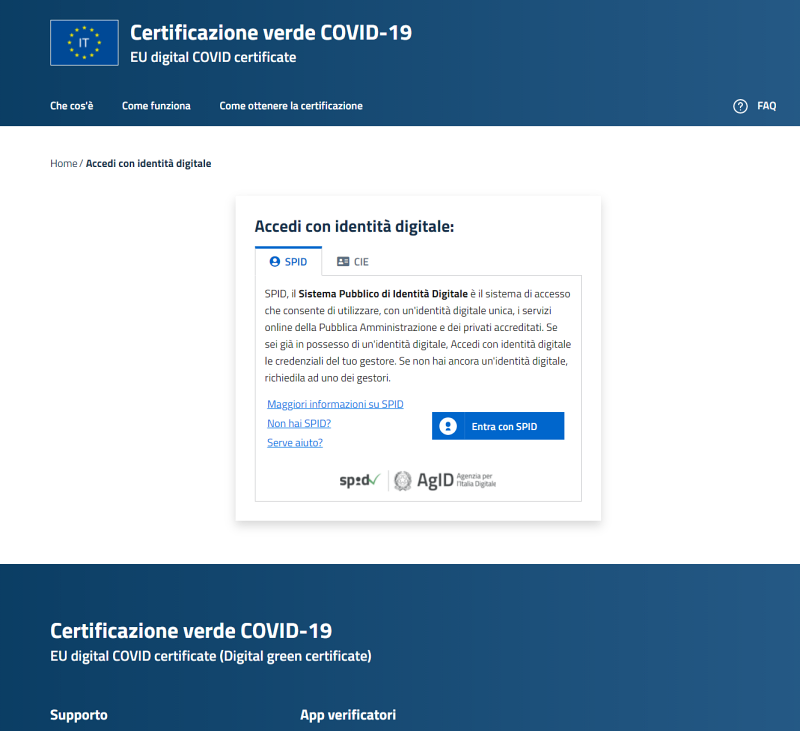

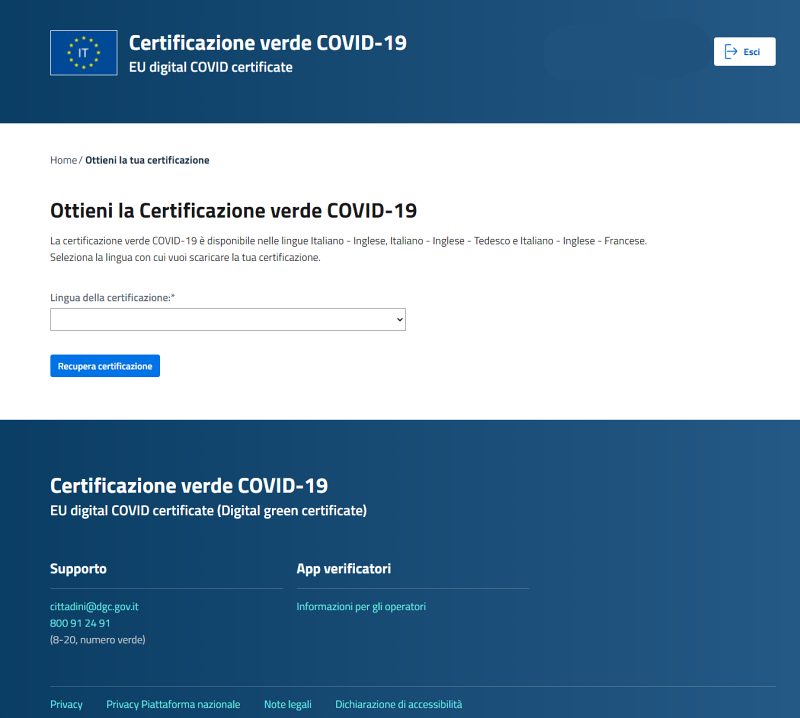

Per poter usufruire di questo servizio e’ obbligatorio che il richiedente sia in possesso di:- Un’identità SPID Attiva, con Namirial oppure con uno qualsiasi degli altri gestori accreditati AgID.

- Oppure di una Carta d’Identità Elettronica (CIE). Nel secondo caso sono necessari anche il PIN della CIE ed un lettore per card NFC per computer oppure uno smartphone dotato di tecnologia NFC.

La firma digitale usa e getta ha un costo di 2,99 € + IVA;

- Lettore USB Smart Card MiniLector EVO: realizzato per ottimizzare le operazioni di firma digitale e autenticazione attraverso certificati digitali (strong authentication), il lettore USB Smart Card di Namirial è un dispositivo Plug&Play: infatti, essendo compatibile agli standard CCID l’installazione di driver risulta superflua. È inoltre compatibile con gli standard ISO-7816 e EMV (livello 1) ed è in grado di supportare smart card certificate Common Criteria e FIPS. Sistemi operativi supportati: Win 2000 | Win XP | Win 7 | Win 8 | Win 8.1 | Win 10 | Windows Server 2003 | Windows Server 2008 | Windows Server CE 5.0 | Mac OS X | Linux | Android ™ 3.1 e superiori (compatibile con sistemi a 32 e 64 bits)”. Il costo è di 20,00 € + IVA;

- Simcard CNS per Token USB: la Simcard CNS consente di firmare documenti digitali a valore legale e di accedere in modo sicuro ai servizi offerti dalla Pubblica Amministrazione (INPS, Agenzia del Territorio, Agenzia delle Entrate, INAIL, Equitalia). Ideale per coloro che posseggono già un lettore USB e vogliono acquistare la sola Simcard CNS. Il costo è di 49,00 € + IVA;

- Smart Card CNS: LaSmart Card ha le dimensioni di una comune carta di credito con microchip e consente di firmare documenti digitali e di accedere in modo sicuro a siti web. Per poter funzionare deve essere presente sul computer un lettore di Smart Card. Il costo è di 49,00 € + IVA;

- Kit Smart Card – CNS + Lettore (con certificati di Firma Digitale e CNS): rappresenta una soluzione pratica ed affidabile per coloro che desiderano utilizzare la firma digitale da una postazione fissa. Il costo è di 64,00 € + IVA;

- Token Sim Card-CNS 2 GB: il Token Sim Card con certificato di Firma Digitale e CNS è un dispositivo compatto, pratico da utilizzare e portatile. Può essere installato su qualsiasi PC portatile o fisso e permette di firmare digitalmente ed autenticarsi online ai servizi offerti dalla Pubblica Amministrazione (INPS, Agenzia delle entrate, Equitalia, Fascicolo Sanitario, etc). Il costo è di 64,00 € + IVA;

- Token USB 2 GB: è il Token FirmaCerta per tessere formato Simcard con software di firma preinstallato e 2GB di memoria. Il dispositivo per il suo funzionamento necessita di una Simcard e ha un costo di 20,00 + IVA.